本項では,先に情報提供を行った「不審なメールや添付ファイルを確認する方法について」を具体的に(実際の作業手順で)ご説明します。

なお,説明が重複する箇所については割愛しますので,上記のリンクも合わせてご覧ください。

※ Internet Explorer で閲覧した場合,一部が正しく表示されない場合があります。

その場合は,別のブラウザでご覧ください。

12/08に内容を一部更新しました。

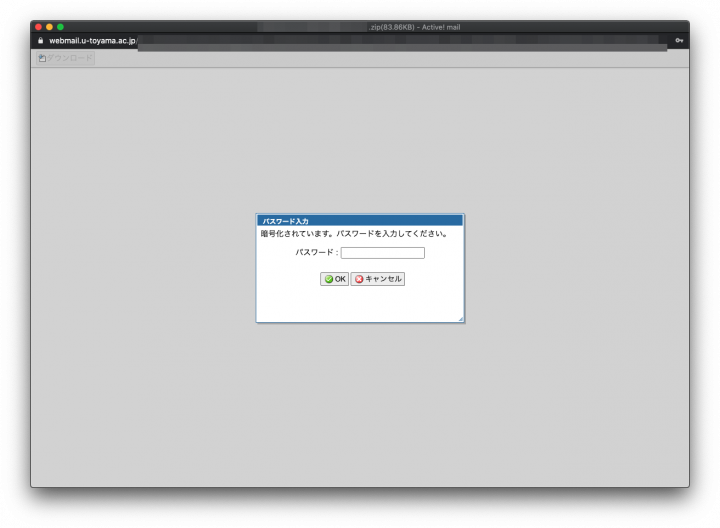

1.メールを受信したら差出人を理論的にチェック

- 差出人の名義とメールアドレスを確認する。

→ 「差出人名義」と「メールアドレスのドメイン(所属組織を示す@以降のアドレス)」が齟齬なく一致していることを確認します。 - 添付ファイルがある場合は,警戒レベルをさらに引き上げる。

サンプルの解説

上記のサンプルでは,一見すると国内の企業(co.jp)から受信した正規メールのように見えます。

文面の日本語も,添付ファイルのファイル名も大きな違和感はありません。

(このメールは,サイバー攻撃を受けた企業のメールサーバから搾取されたデータをそのまま流用しているからです。)

しかし,差出人名義は「大栄建設」という建設業者ですが

メールアドレスのドメイン(所属組織を示す@以降のアドレス)「@tc-japan.co.jp」はアスベスト工事等を請け負うティジージャパンという土建業者です。

つまり,このメールは差出人とメールアドレスが一致していない(それぞれが異なる会社であるため)不審なメールである可能性が高いと推測できます。

また,添付ファイルが付いている場合は,警戒レベルを引き上げて慎重な確認作業を行ってください。

ポイント

- 差出人名義や送信メールアドレス(相手に表示させる名前やメールアドレス)は,簡単に偽装できることを念頭に入れて確認しましょう。

- 差出人名義とメールアドレスのドメインは常に留意し,組み合わせに齟齬があった場合には注意しましょう。

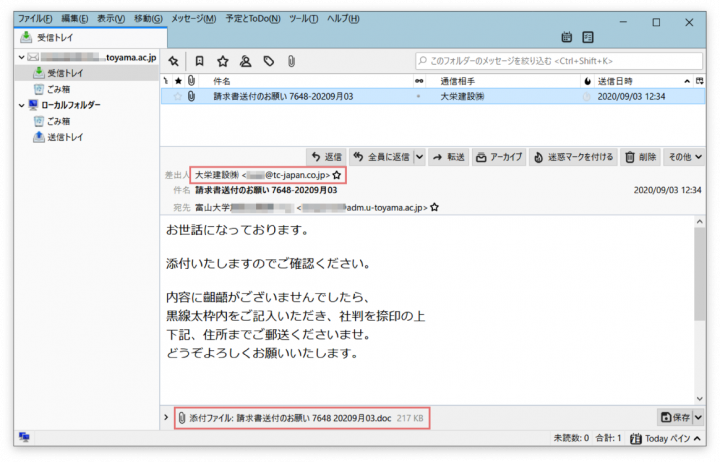

2.Active!mailを活用をした経路情報の確認

不審なメールを受信した場合は,Active!mailを活用して確認作業を行います。

- 「経路情報」を確認し,正規の経路で届いたメールであることを確認する。

- 添付ファイルがある場合は,Active!mail上で確認する → 手順3.へ

サンプルの解説

メールには「ヘッダー」と呼ばれる詳細情報が付与されており,ヘッダーを解析することで正規か否かの判断が可能です。

しかし,多量の文字列情報から適切な箇所を見つけ出して判断に至るまでには,豊富な知識と経験が必要です。

Active!mailでは,このヘッダー情報の中から必要な情報を抽出して,送信経路を可視化する(国旗で表示してくれる)機能を有しています。

サンプルでは,「フィリピン → 日本」という国旗が表示されています。

よほどの事情がない限り(本社が当該国にある外資系企業の場合は例外あり),国内の企業が海外からメールを送付してくることはありませんので,このメールは不審なメールと判断します。

ただし,最近の傾向として国内のサーバからも迷惑メールやフィッシングメールが届く件数が増加しています。クラウドサービスの汎用化に伴い,誰でも簡単にホームページの作成が可能になった反面,運用管理が疎かなサーバが乱立したため,サイバー犯罪に利用されてしまうサーバが増えたためです。

「経路情報の国旗はあくまで参考情報である」ことを念頭に置いて利用してください。

ポイント

- Active!mailには,ヘッダー情報を解析して送信経路を可視化する(国旗で表示してくれる)機能がある。

(Thunderbirdにこの機能はありません。) - 送信経路を参考にして,正規メールか否かの判断材料とする。

- 経路情報に日本の国旗が表示されていることが正規メールであることの証明にはならないので注意が必要。

3.Active!mailを活用をした添付ファイルの確認

一般的な添付ファイルの場合

- 添付ファイルは,Active!mailのプレビューで確認する。

(詳細は「不審なメールや添付ファイルを確認する方法について」のとおりです。) - プレビューを確認し,添付ファイルの内容が正規のものであることを確認する。

- 内容が正規のものであることを確認し,添付ファイルをダウンロードする。

- ダウンロードしたファイルは,ウイルス検査を実施後に開く。

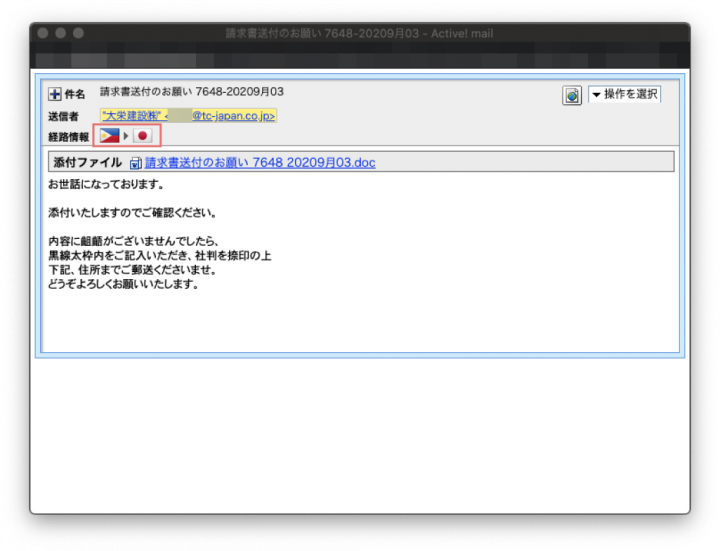

パスワード付きZIPファイルの場合(12/08更新)

添付ファイルにパスワードがかけられている場合は,プレビューが表示される前に「パスワードの入力画面」が表示されます。

パスワードが解除されると,プレビューが可能になります。上記の手順3に戻って適切な対応を行ってください。

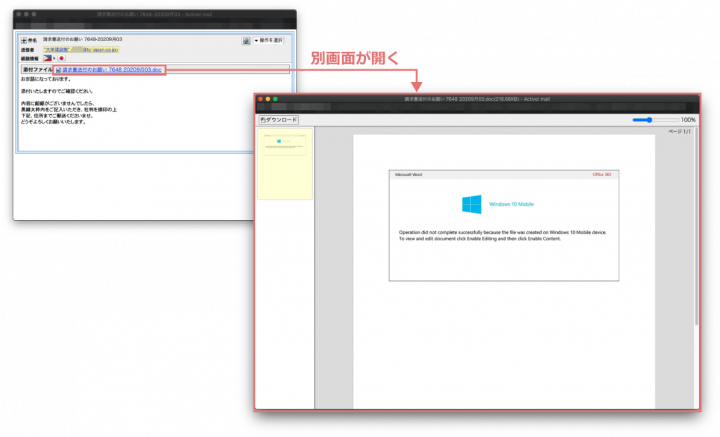

サンプルの解説

添付ファイルは「請求書送付のお願い」という内容ですが,実際の中身はOffice365やWindows10など表題とは関係がない内容であることから,これは不審なファイルと判断します。

なお,このようなMS Office(WordやExcelなど)のファイルにはウイルスが仕込まれている可能性が高く,安易にパソコンで開くと甚大な情報セキュリティ危機事案(インシデント)が発生する危険性がありますので,ご留意願います。

[参考]「Emotet」と呼ばれるウイルスへの感染を狙うメールについて(IPA)

ポイント

- Active!mailには添付ファイルを安全にプレビューできる機能がある。

(Thunderbirdにこの機能はありません。) - プレビューでファイルの中身を確認し,正規ファイルであることを確認してからパソコンへ保存すること。

- パスワード付きZIPファイルも,パスワード解除後にプレビューが可能です。

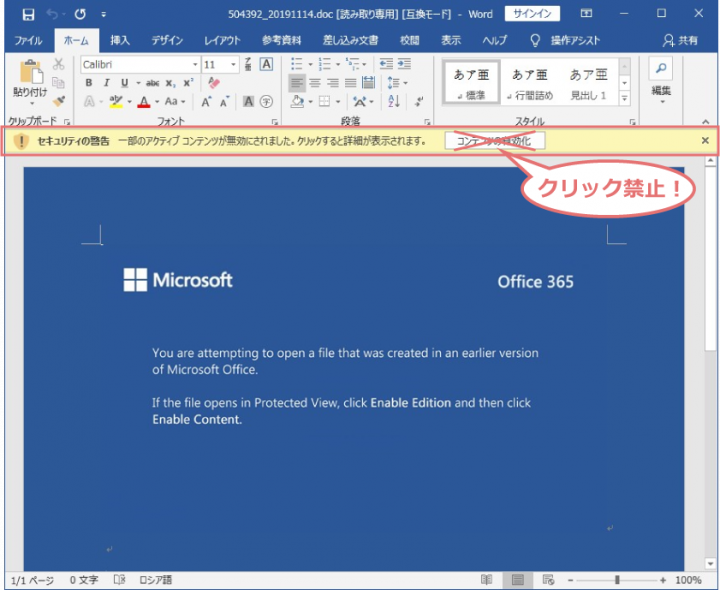

4.MS Officeファイルの警告画面には要注意

- メールに添付されたMS Officeファイルを開いた際に警告画面が出た場合は,以降の操作は絶対に行わないでください。

→ MS Officeで動作するプログラムが埋め込まれている場合は,セキュリティの警告画面が表示されます。

ウイルスが埋め込まれたファイルにも関わらず,警告画面を無視した場合は,甚大な情報セキュリティ危機事案(インシデント)が発生します。 - 即座にパソコンの使用を中止し,LANケーブルを抜いてください。

- 最寄りの情報政策課もしくは総合情報基盤センターへ大至急連絡してください。

サンプルの解説

MS Officeにはプログラムの開発(実行)機能が付与されていますが,セキュリティ上,初期設定ではこの機能が無効化(その都度許可する仕様)されています。

プログラム開発者やマクロ(操作の自動化プログラム)を利用する際に必要な機能であり,ファイル作成などの通常利用時には不必要なためです。

この添付ファイルにはウイルスをダウンロードし実行するためのプログラムが埋め込まれていたため,MS Wordのセキュリティ設定によりプログラムの実行を瀬戸際で止めている状態です。万が一,「コンテンツの有効化」をクリックすると「ウイルスをダウンロードして実行する」ことを結果的に自分自身で承諾/許可したことになり,重大な情報インシデントを引き起こすことになります。

サンプルではMS Wordを例に上げましたが,ウイルス(プログラム)はその他のMS Officeファイル(Excel,PowerPoint,Accessなど)やPDFファイル,ファイルを圧縮した形式(Zip形式)など様々なファイルに埋め込むことが可能であるため,今後も様々な種類のウイルス付きメールが届くことはほぼ間違いありません。メールの添付ファイルを取り扱う際には,「臆病すぎる」もしくは「慎重すぎる」ほど大げさに,かつ,用心深く対応するのがよいのかもしれません。

ポイント

- 一般的な利用によって作成されたMS Officeファイルにプログラムは埋め込まれていない。

- プログラムが埋め込まれているMS Officeファイルを開いた場合は,警告画面が表示される。

- この警告画面は,ウイルスの実行を防ぐ最後の砦であり,絶対に許可(有効化)をクリックしてはいけない。

- ウイルスは様々なファイルに埋め込めることを肝に銘じて対応に当たること。