【2023/03/10 更新】実在している(していた)企業・職員を詐称したばらまき型ウィルス付メール(Emotet)に関する注意喚起

2022年2月25日から急増している、フィッシングメール/標的型攻撃に関する注意喚起です。

再び攻撃が増加傾向にありますので,十分ご留意ください。

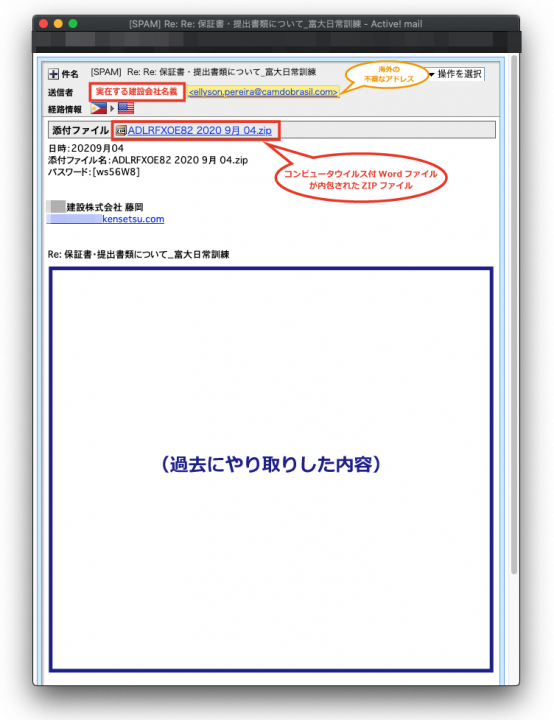

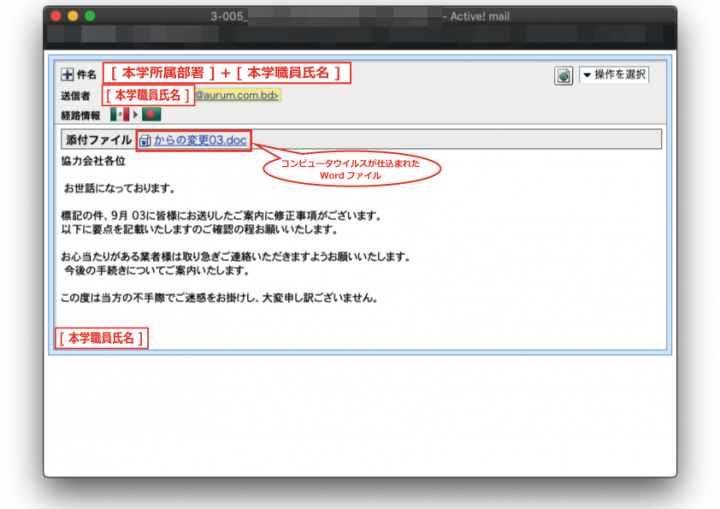

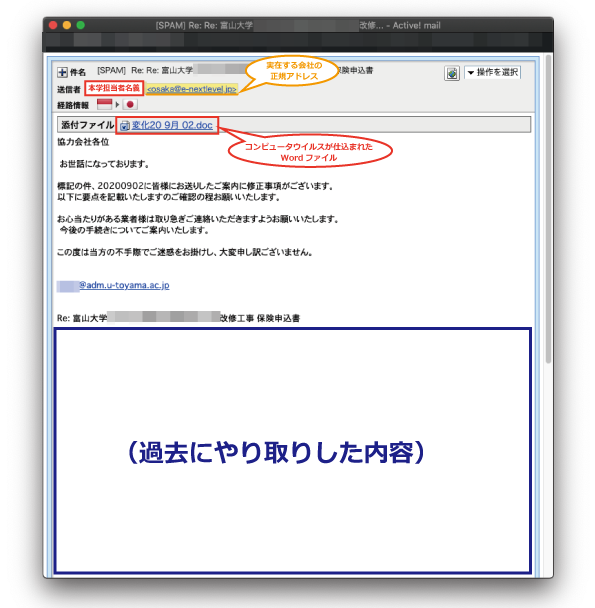

- 本学職員の氏名を詐称して、ZIPファイルが添付されたものや、他組織の氏名等が詐称されたメールが確認されています。

- 国内のメールサーバを経由してメールが届くパターンが増加しています。

サンプル以外に不審なメールを受信された場合は,不審なメール等の情報提供についてを参照し,情報提供をお願いします。

このようなメールを受信した場合は,添付ファイルを開封せず破棄してください。

本メールにはマルウェアが組み込まれたWordやExcelデータまたはZIPファイルが添付されております。

添付ファイルは、絶対に開かないようお願いいたします。

2023年3月10日 更新

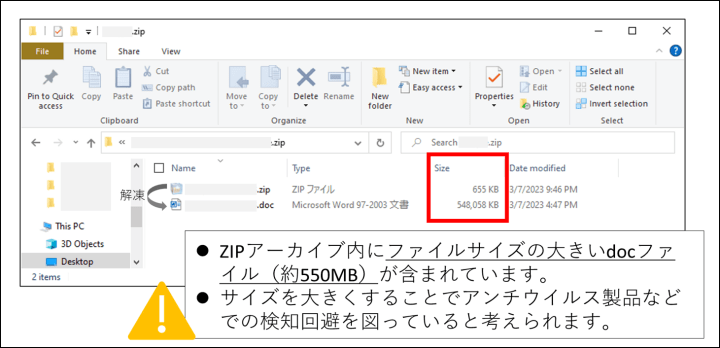

●添付ファイルの新たな傾向について

2023年3月7日頃より,Emotetによる攻撃が再確認されています。新たな配布手法として,メールに添付されるZIPファイルの中に500MBを超えるWord(docファイル)が格納されているなどの特徴が確認されています。サイズが大きいファイルは,セキュリティ対策製品での検査に時間がかかるため,検知をすり抜けて手元に届く可能性があります。

2022年4月27日 更新

●添付ファイルの新たな傾向について

Emotetに添付されているZIPファイルに,リンクファイルやショートカットファイルと呼ばれるというインターネットのURL情報が含まれたファイル(拡張子:.lnk,.url,.xllなど)が格納されている場合があります。

→ リンクファイルやショートカットファイルの中身は,ただのテキストファイル(URLが記載されているだけ)なので,ウイルス対策ソフトでの検出が非常に難しい状況です。リンクファイルやショートカットファイルを開くと,不審なウェブサイトに誘導されたり,ウイルスや悪意のあるプログラムのダウンロードが自動的に開始します。また,最近では,Microsoft OneDriveなどのオンラインストレージサービスに接続され,ウイルスや悪意のあるプログラムが含まれたファイルのダウンロードを促す手法も増えています。

参考情報

- 「Emotet(エモテット)」と呼ばれるウイルスへの感染を狙うメールについて(IPA)

- マルウェアEmotetの感染再拡大に関する注意喚起(JPCERT/CC)

- Emotetの解析結果について(警察庁)

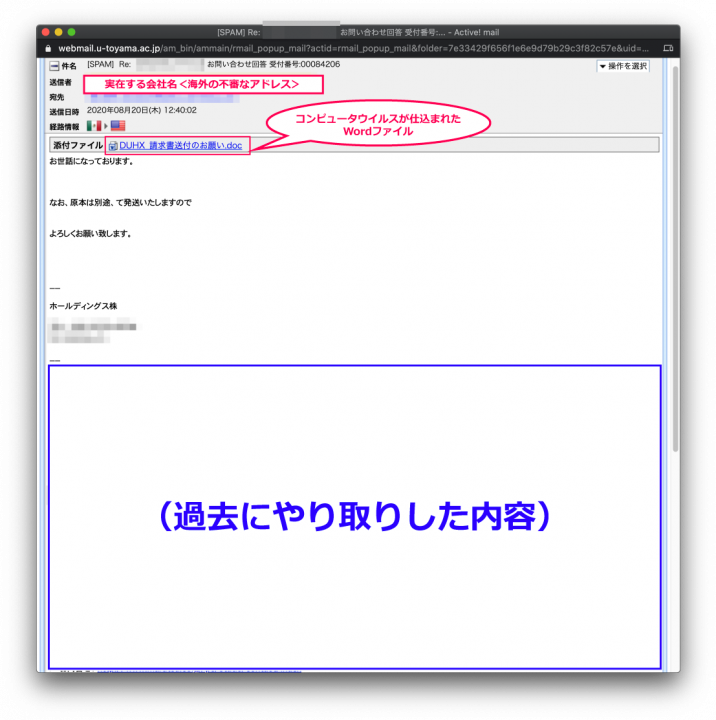

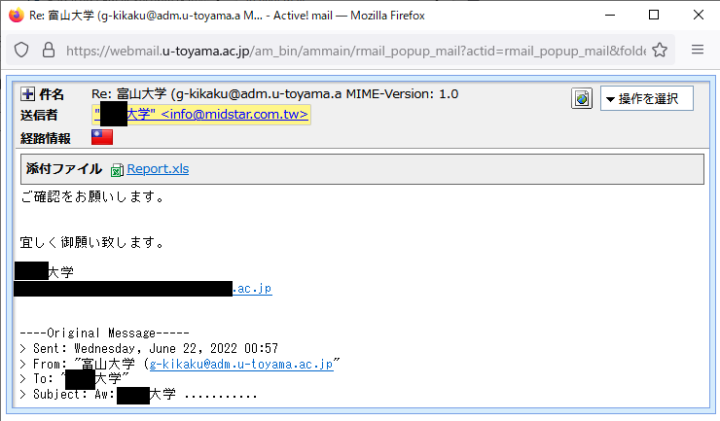

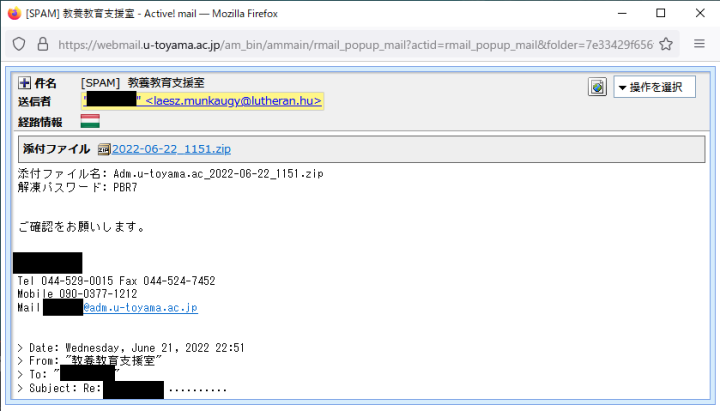

以下にサンプルを掲載します。(画像はクリックで拡大できます。)

※一部削除し掲載しております。

【2023年3月10日更新】

メールにZIPファイルが添付されている点は今までのEmotetと同様です。新しい傾向として,ZIPファイルの中にファイルサイズが大きいWord(docファイル)が格納されています。サイズが大きいファイルが添付されたメールが届いた場合は,特に注意してください。

他大学機関職員又は本学職員を騙ったウイルス付きメールです。

送信者のアドレスが「.tw」(台湾)及び「.hu」(ハンガリー)などとなっていることから,大学機関からの正規メールではないと判断できます。添付ファイルには,ウイルス付きのExcelファイル又は上記(黄色枠)で解説したリンクファイルが格納されたZIPファイルが仕込まれてます。

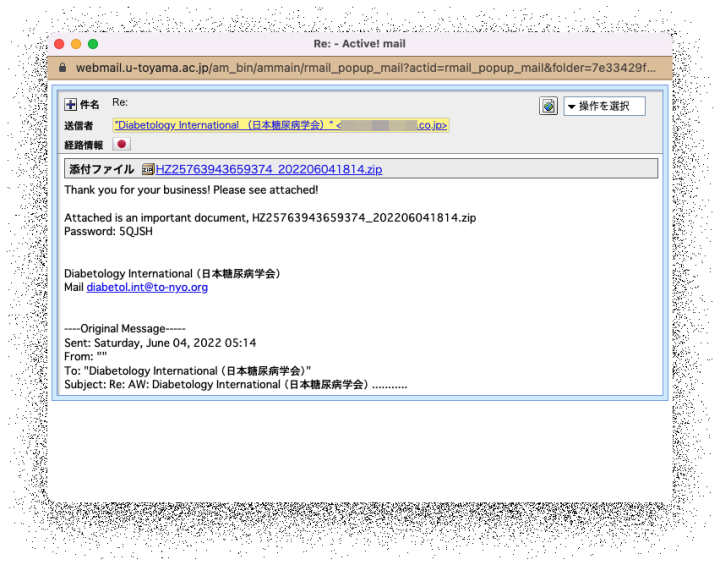

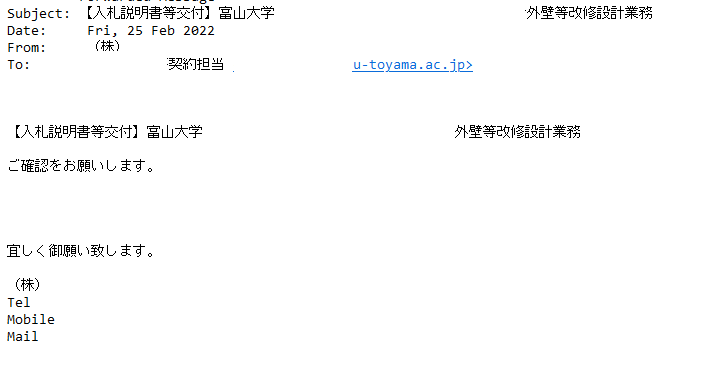

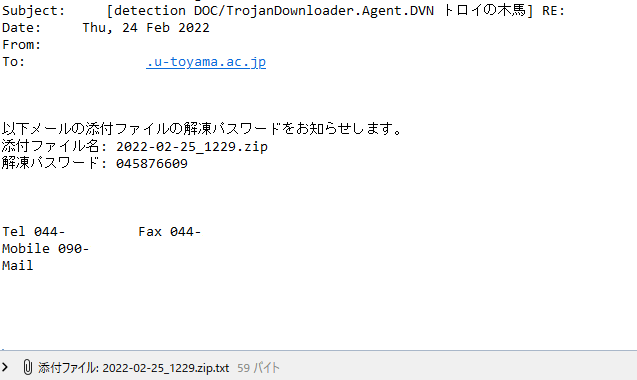

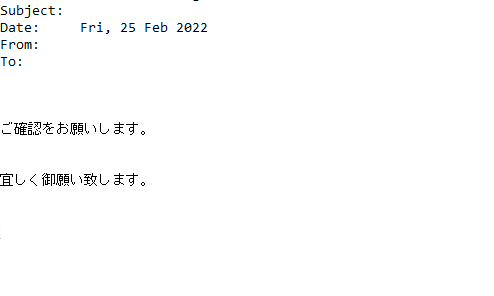

医療関係者を狙ったウイルス付きメール攻撃です。

(本ウイルス付きメールの特徴)

- 件名は無記名であるが,「Re:」や「Fwd:」などとなっており返信や転送を装っている

- 送信者や本文に実在する学会名や連絡先が記載されている

送信者アドレスが「.co.jp」となっていることから,大学機関からの正規メールではないと判断できます。サイバー攻撃を受けた国内企業のサーバから送付されているため,経路情報が「日本」となっているので注意が必要です。添付ファイルには,ウイルス付きのExcelファイルもしくは上記(黄色枠)で解説したリンクファイルが仕込まれてます。

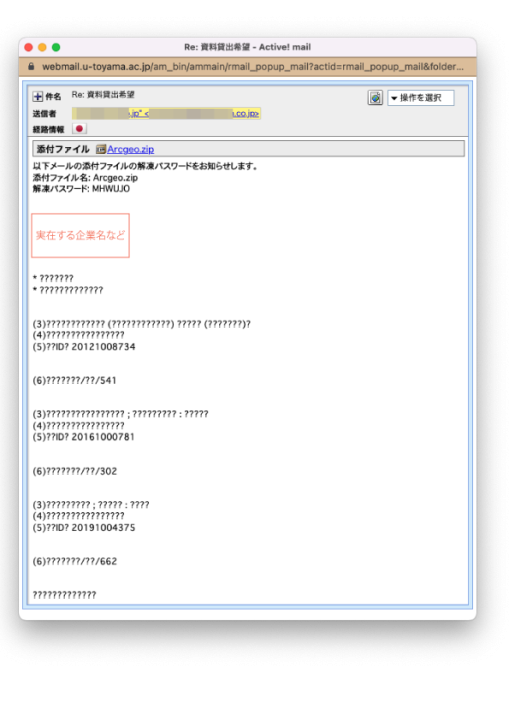

本学図書館の蔵書貸し出しを騙ったウイルス付きメールです。図書館関係者は今後も同様のメールが届く可能性があるため注意が必要です。添付ファイルには,上記(黄色枠)で解説したリンクファイルが仕込まれてます。

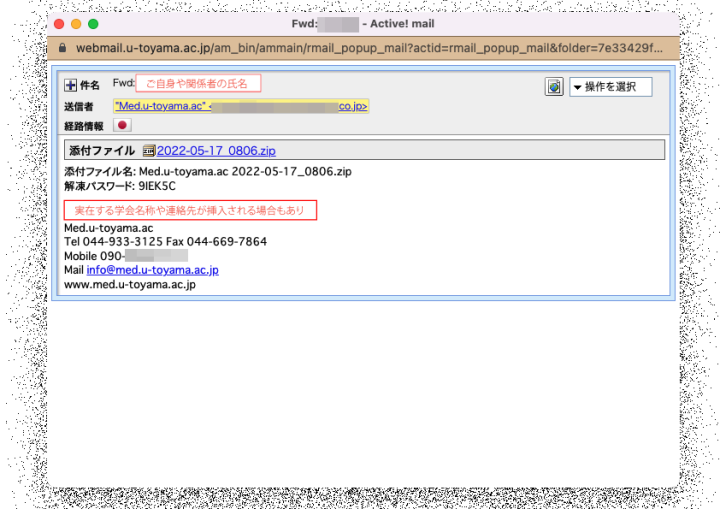

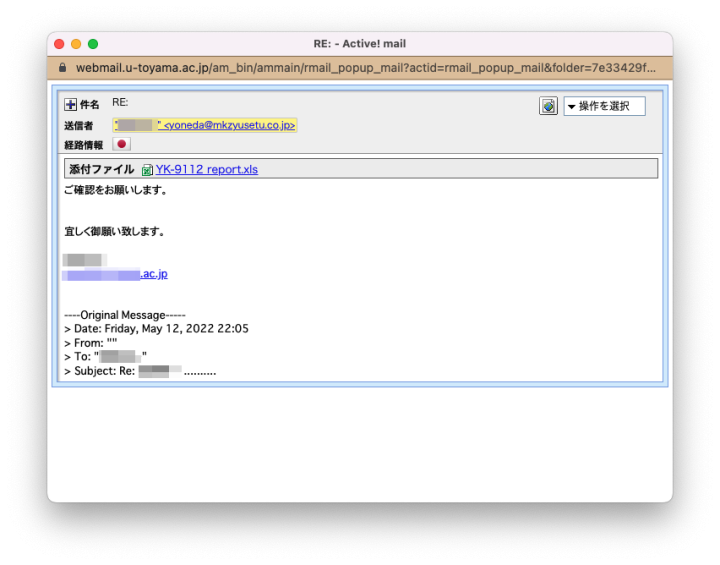

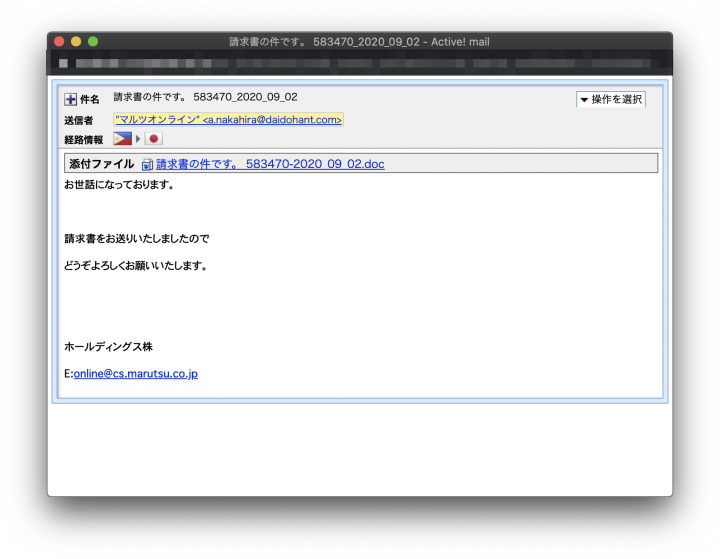

医療関係者を狙ったウイルス付きメール攻撃です。

送信者アドレスが「.co.jp」となっていることから,大学機関からの正規メールではないと判断できます。サイバー攻撃を受けた国内企業のサーバから送付されているため,経路情報が「日本」となっているので注意が必要です。添付ファイルには,上記(黄色枠)で解説したリンクファイルが仕込まれてます。

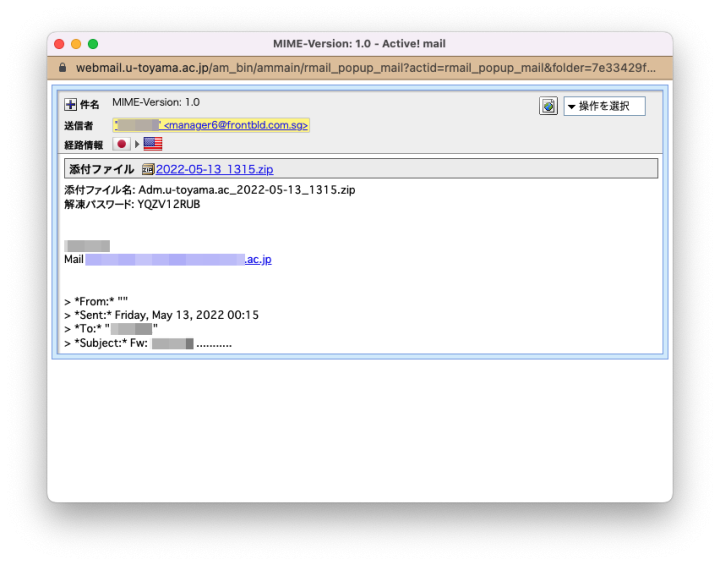

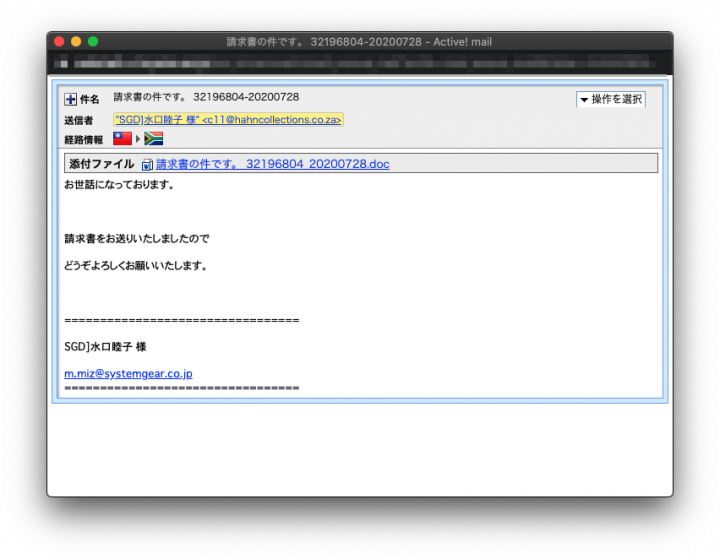

大学機関職員を騙ったウイルス付きメールです。

送信者のアドレスが「.sg」(シンガポール)となっていることから,大学機関からの正規メールではないと判断できます。添付ファイルには,上記(黄色枠)で解説したリンクファイルが仕込まれてます。

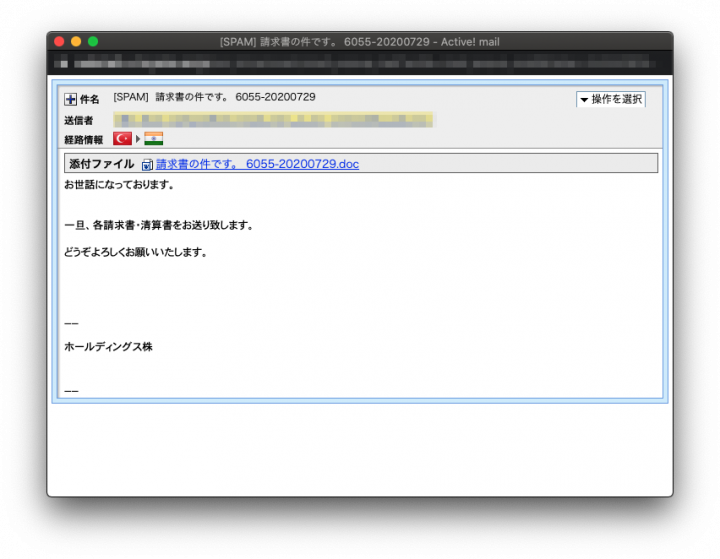

大学機関職員を騙ったウイルス付きメールです。

送信者のアドレスが「.co.jp」(一般企業)となっていることから,大学機関からの正規メールではないと判断できます。添付ファイルには,マウロウイルスが仕込まれてます。

ーーーーーーーーーーーーーーーーーーーー

メールの差出人 メール本文中に記載されているメールアドレスと全く違うメールアドレス

件名 :Re:

受信者氏名

過去に使用したことのある件名 等

送信者 “実在する(していた)人物名”

ーーーーーーーーーーーーーーーーーーーー

ーーーーーーーーーーーーーーーーーーーー

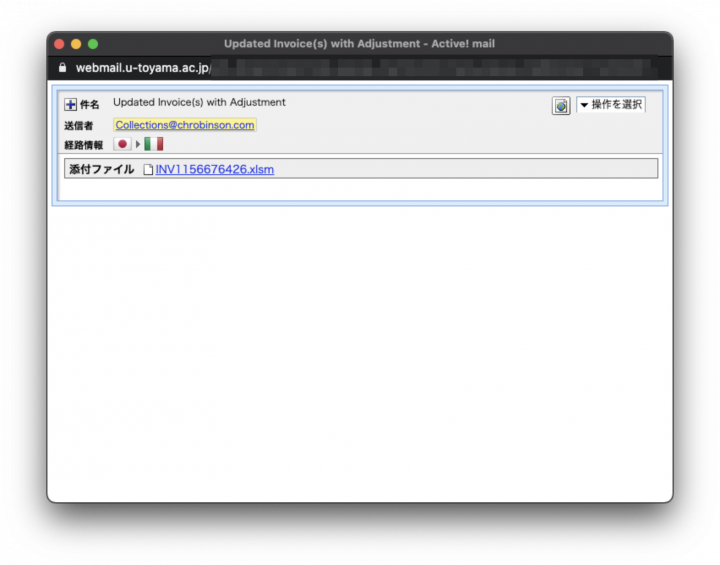

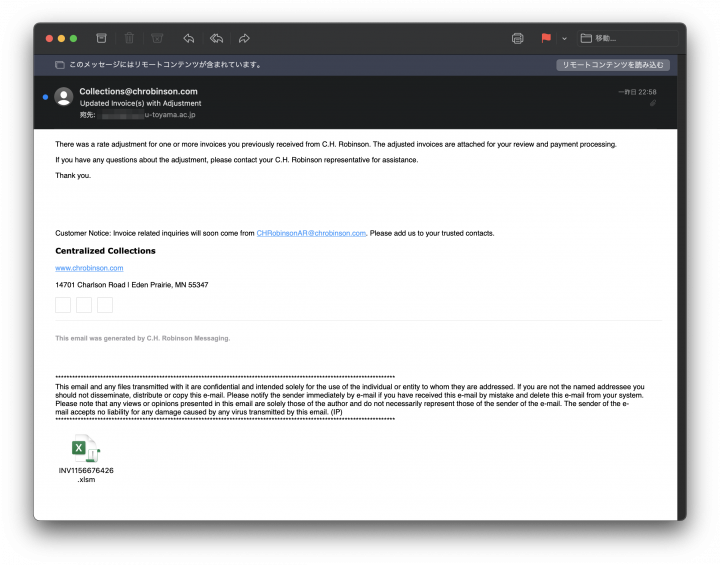

件名: Updated Invoice(s) with Adjustment

送信者: Collections@chrobinson.com ← 海外の不審なアドレスから送付されている

ーーーーーーーーーーーーーーーーーーーー

マクロウイルスが仕込まれた添付ファイル付メールの受信を確認しました。

Excelファイル形式の添付ファイルで拡張子が「.xlsm」になっている点が特徴です。

(参考)オンライン銀行詐欺ツール「DRIDEX」とは(トレンドマイクロ社)

ーーーーーーーーーーーーーーーーーーーー

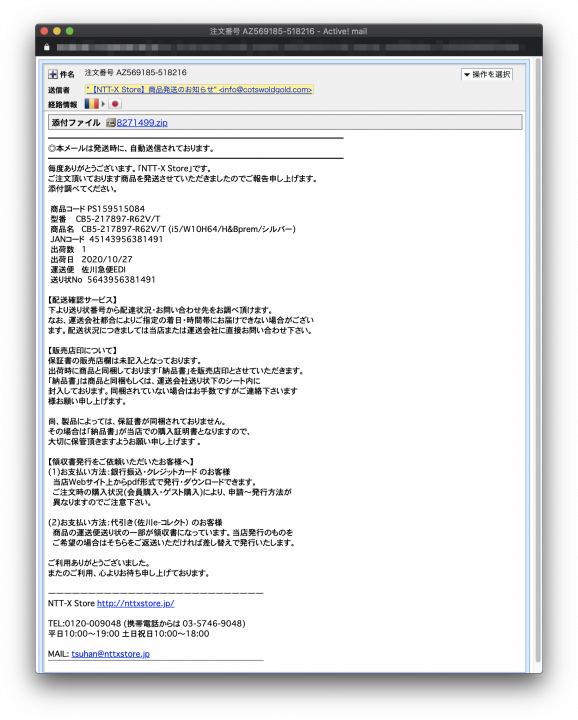

件名: 注文番号 AZ569185-518216

送信者: “【NTT-X Store】商品発送のお知らせ” < info@cotswoldgold.com > ← 海外の不審なアドレスから送付されている

ーーーーーーーーーーーーーーーーーーーー

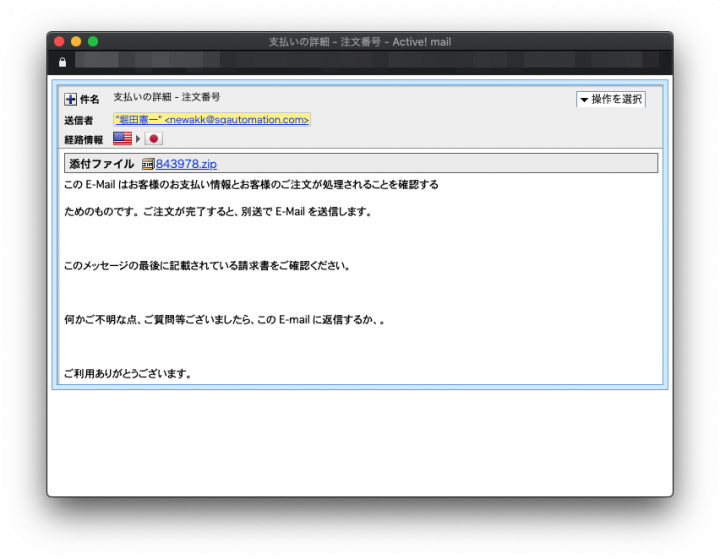

ウイルス対策ソフトで検出できない新種の可能性があります。

ーーーーーーーーーーーーーーーーーーーー

件名: 支払いの詳細 – 注文番

送信者: “堀田憲一” < newakk@sqautomation.com > ← 海外の不審なアドレスから送付されている

ーーーーーーーーーーーーーーーーーーーー

ーーーーーーーーーーーーーーーーーーーー

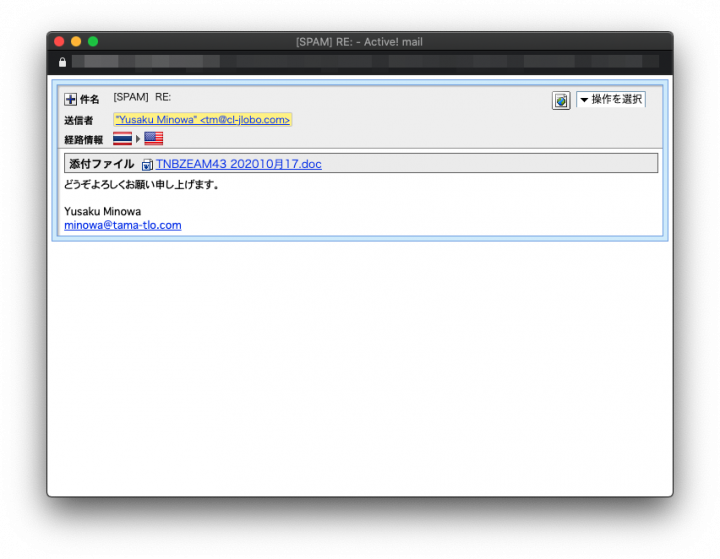

件名: [SPAM] < “受信者氏名” や “本学職員氏名” >

送信者: “Yusaku Minowa” < tm@cl-jlobo.com > ← 海外の不審なアドレスから送付されている

詐称されている企業名:タマティーエルオー株式会社

ーーーーーーーーーーーーーーーーーーーー

ーーーーーーーーーーーーーーーーーーーー

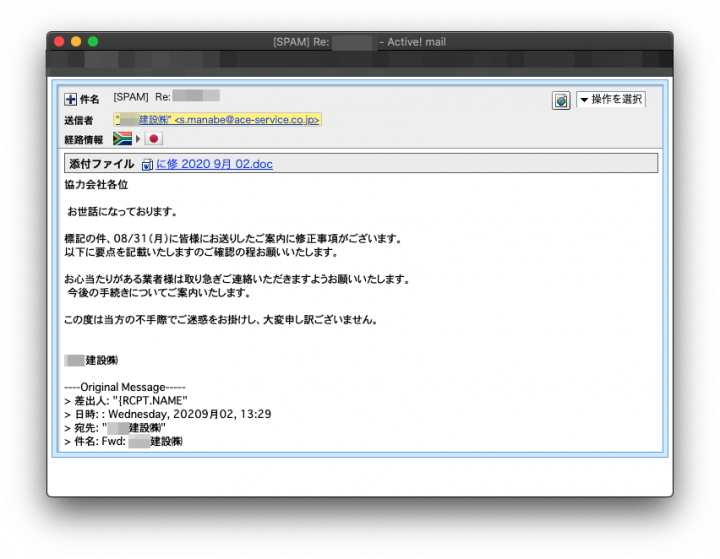

件名: [SPAM] < “受信者氏名” や “本学職員氏名” >

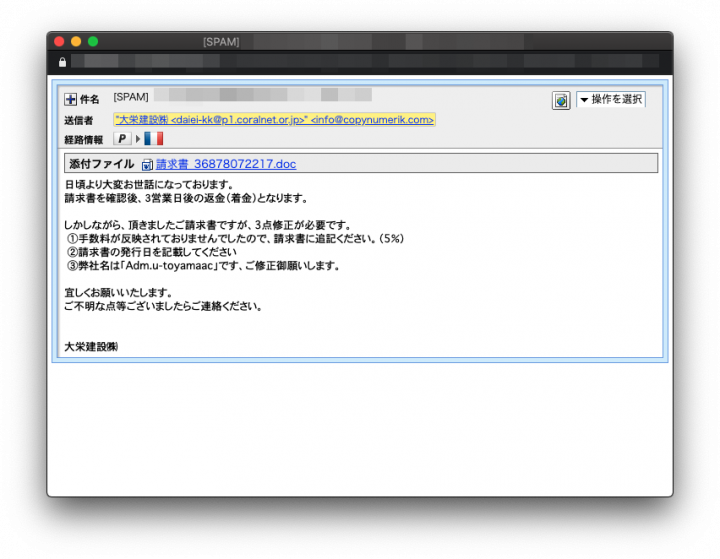

送信者: “大栄建設㈱” < info@copynumerik.com > ← 海外の不審なアドレスから送付されている

詐称されている企業名:大栄建設(株)

ーーーーーーーーーーーーーーーーーーーー

ーーーーーーーーーーーーーーーーーーーー

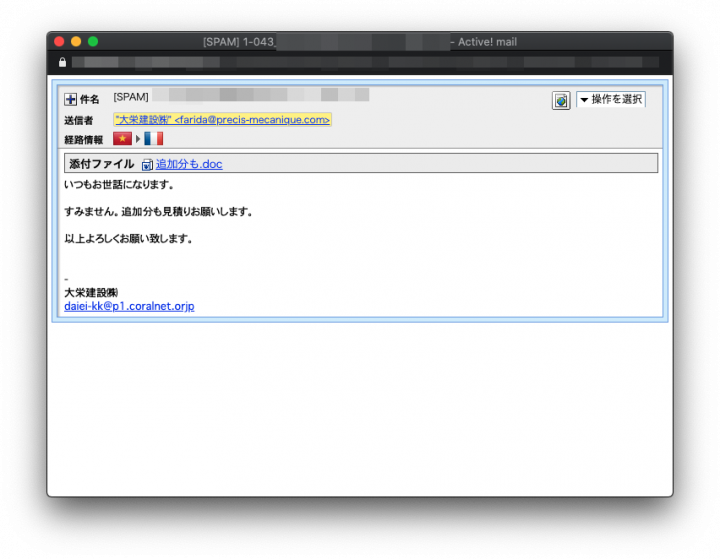

件名: [SPAM] < “受信者氏名” や “本学職員氏名” >

送信者: “大栄建設㈱” < farida@precis-mecanique.com > ← 海外の不審なアドレスから送付されている

詐称されている企業名:大栄建設(株)

ーーーーーーーーーーーーーーーーーーーー

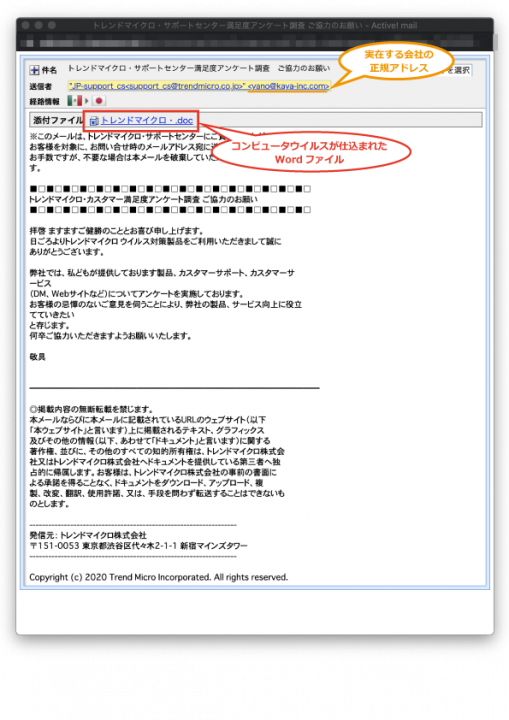

セキュリティ対策ベンダーを騙ったウイルス付きメールです。

正規メールの内容をそのままコピペしているため,メール内容だけでは判断ができませんのでご注意ください。

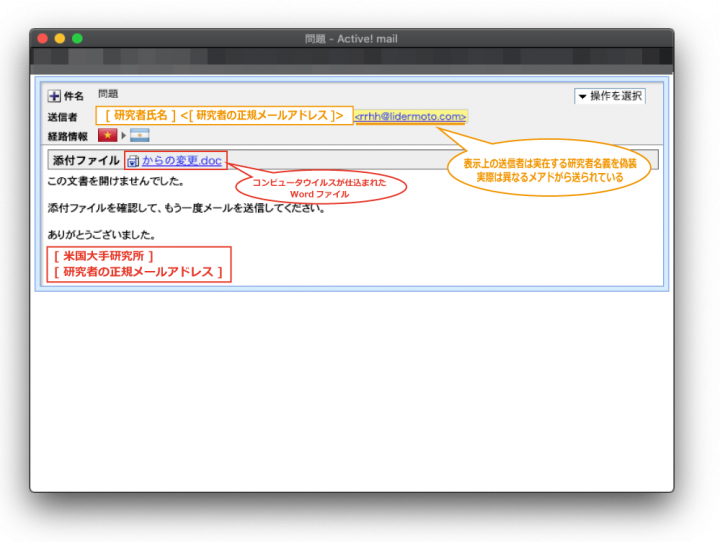

米国の医薬学系研究所を騙ったウイルス付メールの受信を確認しています。

医薬学系の研究者はご注意ください。

ーーーーーーーーーーーーーーーーーーーー

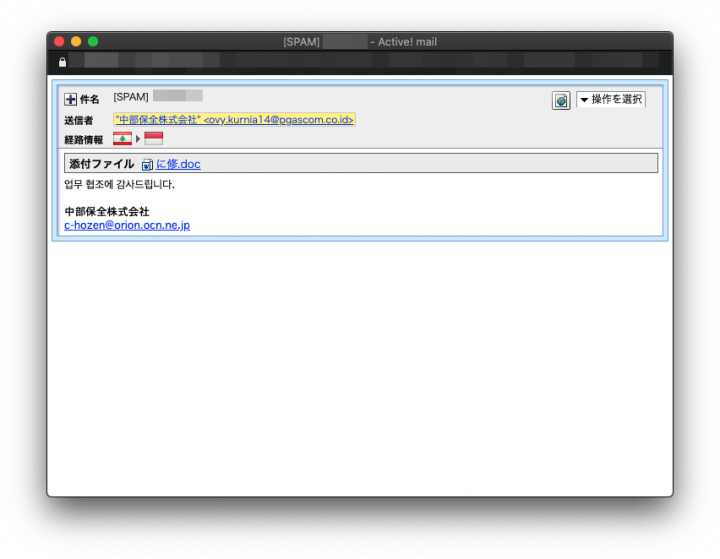

件名: [SPAM] < “受信者氏名” や “本学職員氏名” >

送信者: “中部保全株式会社” < ovy.kurnia14@pgascom.co.id > ← 海外の不審なアドレスから送付されている

詐称されている企業名:中部保全株式会社

ーーーーーーーーーーーーーーーーーーーー

ーーーーーーーーーーーーーーーーーーーー

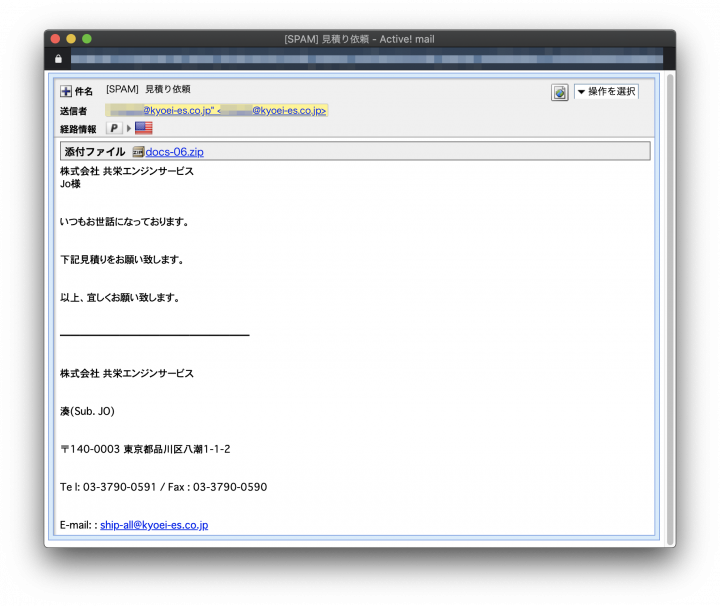

件名: [SPAM] 見積り依頼

送信者: “minato@kyoei-es.co.jp” < minato@kyoei-es.co.jp > ← 実在する企業のアドレスから送付されている

詐称されている企業名:共栄エンジンサービス

ーーーーーーーーーーーーーーーーーーーー

ーーーーーーーーーーーーーーーーーーーー

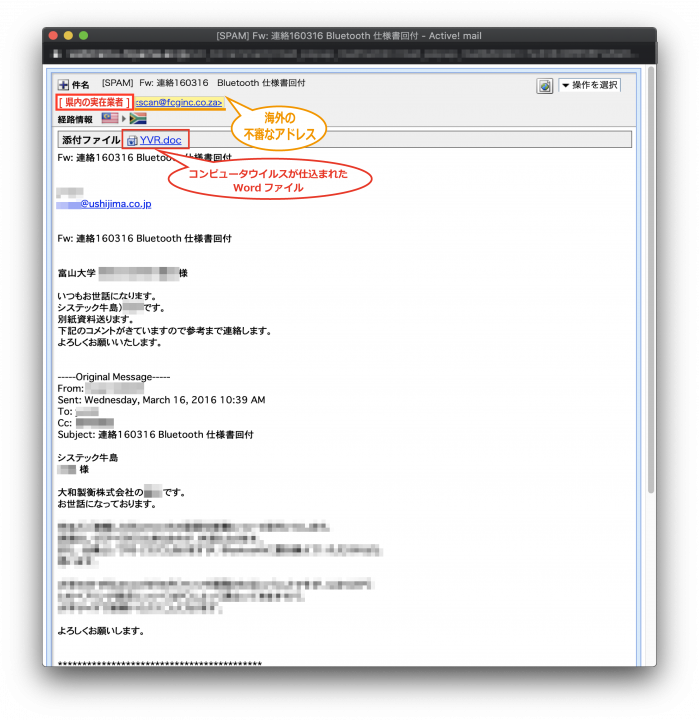

件名: [SPAM] Fw: 連絡160316 Bluetooth 仕様書回付

送信者: “[ 県内の実在する企業 ]” < scan@fcginc.co.za > ← 海外の不審なアドレスから送付されている

詐称されている企業名:システック牛島,大和製衡株式会社

ーーーーーーーーーーーーーーーーーーーー